Orice calculator poate fi spionat! Un roman este in spatele descoperirii! Anuntul facut de Reuters

Cei de la Kaspersky Lab au demonstrat cum NSA a spionat milioane de oameni.

Reuters / Agentia Nationala de Securitate a SUA (NSA) a descoperit o modalitate de a ascunde informatii adanc in hard disk-urile create de Western Digital, Seagate, Toshiba si alti producatori de top, oferind agentiei un mod de a urmari majoritatea calculatoarelor din lume, conform unui raport al cercetatorilor de la Kaspersky.

Aceasta tehnica atat de dorita si atent protejata a fost unul din programele de spionaj descoperite de Kaspersky Lab, creatorul de software de securitate cu sediul la Moscova. Specialistii acestuia au dezvaluit o serie de operatiuni din cyberspace ale tarilor din Vest.

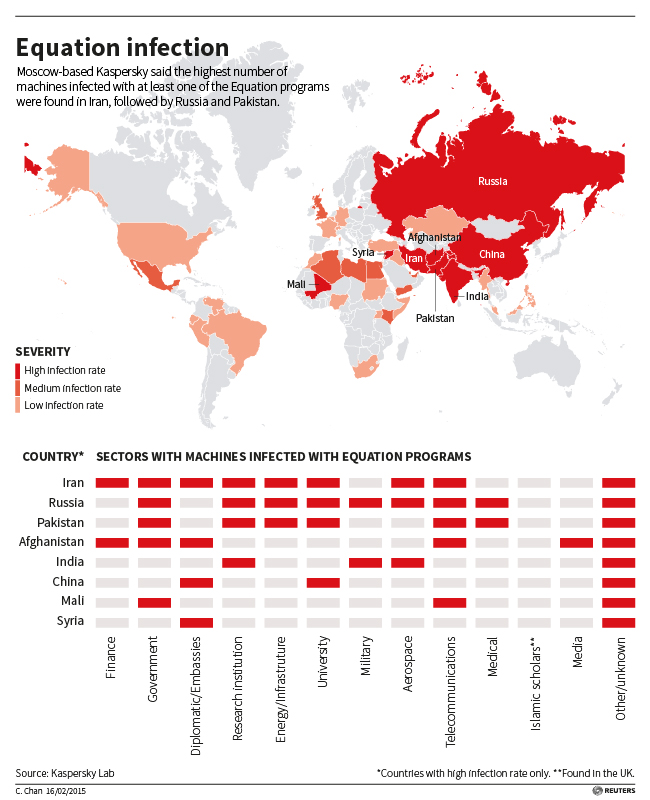

Kaspersky sustine ca a gasit calculatoare personale ale oamenilor din mai bine de 30 de tari infectate cu programe de spionaj, cele mai afectate state fiind Iran, Rusia, Pakistan, Afghanistan, China, Mali, Siria, Yemen si Algeria. Tintele includeau guverne si institutii militare, companii de telecomunicatii, banci, companii energetice, cercetari nucleare, media si activisti islamici, spun cei de la Kaspersky.

Firma a refuzat sa numeasca public tara din spatele campaniei de spionaj, insa a spus ca este strans legata de Stuxnet, arma cibernetica a NSA folosita pentru a ataca fabrica de imbogatire a uraniului din Iran. NSA este agentia responsabila de strangerea materialului inteligent electronic din partea Statelor Unite.

Un fost angajat NSA le-a spus celor de la Reuters ca analiza Kaspersky este corecta si ca oamenii care sunt in continuare in agentie evalueaza acest program de spionaj la fel de mult ca Stuxnet. Un alt agent a confirmat ca NSA a dezvoltat tehnica de a ascunde spyware in hard drive-uri, dar nu stie ce eforturi de spionaj se bazeaza pe aceste informatii. Purtatorul de cuvant al NSA, Vanee Vines, a refuzat sa comenteze.

Kaspersky a publicat detaliile tehnice ale cercetarii luni. Ele le vor permite institutiilor afectate sa detecteze programele de spionaj, urme ale acestora datand din 2001! Dezvaluirea ar putea afecta abilitatile de spionaj ale celor de la NSA, deja afectate de dezvaluire facute de fostul angajat, Edward Snowden. Acestea au afectat relatiile Statelor Unite cu anumiti aliati si au incetinit si vanzarile produselor tehnologice ale Statelor Unite in alte tari, mai ales in tari precum China, care are oricum are un regulament de inregistrare care face ca distribuitorii sa prefere copiile in dauna software-ului americanilor.

Peter Swire, unul dintre cei 5 membri ai Review Group on Intelligence and Communications Technology care il deserveste pe presedintele Statele Unite, Barack Obama, a spus ca raportul Kaspersky arata ca este esential pentru tara sa considere impactul asupra afacerilor si relatiilor diplomatice inainte sa decida daca sa se foloseasca de cunostintele ei despre vulnerabilitatile software. "Poate afecta serios negativ alte interese ale Statelor Unite" a spus Swire.

(click pe imagine pentru marire)

Descoperire tehnologica

Conform Kaspersky, spionii au facut o descoperire tehnologica majora, reusind sa isi dea seama cum sa ascunda software rau voitor in firmware-ul lansat de fiecare data cand un calculator este deschis.

Firmware-ul discurilor este vazut de spioni si expertii in securitatea cibernetica drept a doua cea mai importanta tinta pe PC pentru hackeri, fiind depasit doar de BIOS, care este accesat automat dupa bootarea unui computern.

"Hardware-ul va fi capabil sa infecteze computerul in mod repetat" a declarat cercetatorul roman Costin Raiu, Director de Cercetare si Analiza in cadrul firmei de securitate Kaspersky, intr-un interviu.

Desi liderii campaniei de spionaj ce este activa in continuare ar fi putut sa preia controlul asupra a mii de PC-uri, oferindu-le abilitatea sa fure fisiere si sa 'traga cu urechea' la orice si-ar fi dorit, spionii au fost selectivi si au preluat controlul total doar asupra celor mai dorite tinte straine, conform spuselor lui Raiu. El a mai spus ca cei de la Kaspersky au descoperit doar cateva computere de mare valoare avand hard disk-ul infectat.

Reconstituirea celor de la Kaspersky a aratat ca uneltele respective pot functiona in hard sidk-urile a 12 companii, adica aproape toata piata. Sunt incluse aici Western Digital Corp, Seagate Technology Plc, Toshiba Corp, IBM, Micron Technology Inc si Samsung Electronics Co Ltd.

Western Digital, Seagate si Micron au declarat ca nu aveau nicio cunostinta despre programele de spionaj. Toshiba si Samsung nu au dorit sa comenteze. IBM nu a raspuns pentru a oferi vreun comentariu.

Costin Raiu, Director de Cercetare si Analiza in cadrul firmei de securitate Kaspersky

Obtinerea codului sursa

Costin Raiu spune ca autorii programului de spionaj trebuie sa fi avut acces la codul sursa care directioneaza actiunea hard disk-urilor. Acest cod poate fi folosit ca o harta de vulnerabilitati, permitandu-le celor care il studiaza sa lanseze un atac cu usurinta.

"Sunt 0 sanse ca cineva sa poata sa rescrie sistemul de operare al hard disk-urilor folosind informatiile publice" sustine Raiu.

Ingrijorarea in ceea ce priveste afectarea codului sursa s-a intensificat dupa mai multe atacuri cibernetice cu profil inalt asupra Google Inc si asupra altor companii din Statele Unite, puse pe seama Chinei. Investigatorii au spus ca au descoperit dovezi ca hackerii au obtinut acces catre codul sursa de la mai multe companii de tech din Statele Unite, dar si de la companii de aparare.

Nu este clar cum NSA a pus mana pe codul sursa al hard disk-urilor. Purtatorul de cuvant de la Western Digital, Steve Shattuck, a spus ca "sub nicio forma compania nu a oferit codul sursa catre agentiile guvernamentale". Ceilalti producatori de hard disk-uri nu au dorit sa spuna daca au oferit codul sursa catre NSA.

Purtatorul de cuvant de la Seagate, Clive Over, a declarat ca s-au luat "masuri de securitate pentru prevenirea modificarii sau observarea partilor componente ale firmware-ului sau alte altor tehnologii". Purtatorul de cuvant de la Micron, Daniel Francisco, a spus ca situatia e luata foarte in serios de companie si ca "nu suntem constienti de vreun cod strain".

Conform fostului agent, NSA are mai multe metode de a obtine codurile sursa de la companiile de tech, inclusiv cerand direct, pozand in dezvoltator software. Daca o companie doreste sa isi vanda produsul catre Pentagon sau o alta agentie din SUA, guvernul poate sa ceara un audit de securitate pentru a se asigura ca acel cod sursa este in siguranta.

"Nu vor recunoaste, dar ei spus astfel: o sa facem o evaluare, avem nevoie de codul sursa" spune Vincent Liu, partener la firma de consultanta in securitate, Bishop Fox, si fost analist NSA. "De obicei NSA face evaluarea si nu e deloc hazardat sa spui ca vor pastra codul sursa".

Kaspersky a numit autorii programului de spionaj "The Equation Group" deoarece 'imbratiseaza' formule complexe de criptare. Grupul a folosit o variatate de moduri de a raspandi si alte programe de spionaj, cum ar fi compromiterea site-urilor jihadiste, infectand stick-uri USB si CD-uri, sau dezvoltand un vierme ce se extinde singur, numit Fanny, au mai spus cei de la Kaspersky.

Fanny era precum Stuxnet in ideea ca putea exploata doua vulnerabilitati software ce nu au fost dezvaluite, numite "zilele zero", ceea ce sugereaza puternic si o colaborare cu autorii, spune Raiu. El a adaugat ca este "destul de posibil" ca Equation Group sa fi folosit Fanny pentru a vedea care sunt tintele Suxnet din Iran si sa raspandeasca virusul.