Primele victime ale virusului informatic Stuxnet Patient Zero

Desi au trecut mai mult de patru ani de la descoperirea unuia dintre cele mai sofisticate si periculoase atacuri informatice - viermele Stuxnet, considerat a fi prima arma cibernetica – exista inca multe aspecte neclare ale intregii operatiuni. Intrebarea principala ramane: care erau obiectivele exacte ale operatiunii Stuxnet? Dupa analiza a peste 2.000 de fisiere Stuxnet colectate pe o perioada de doi ani, expertii Kaspersky Lab pot identifica primele victime ale virusului informatic.

De la bun inceput, expertii nu au avut nici un dubiu ca intregul atac a fost unul atent organizat. Codul viermelui Stuxnet era realizat profesionist si dedicat; dovezile indicau exploatarea unor vulnerabilitati zero-day extrem de costisitoare. Totusi, inca nu se identificase tipologia organizatiilor atacate in faza initiala si nici modul in care malware-ul accesase ulterior centrifugile de imbogatire a uraniului din locatii ultra-secrete.

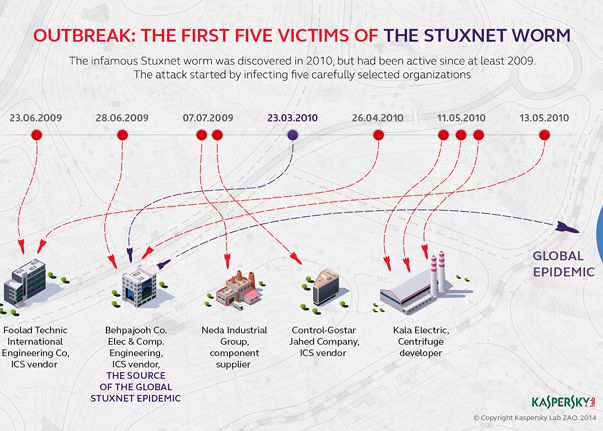

Analizele recente au scos la iveala noi informatii. Cele cinci organizatii atacate initial operau in segmentul Industrial Control Systems (ICS) din Iran, dezvoltand sisteme ICS sau furnizand materiale si componente pentru acestea. A cincea organizatie atacata este si cea mai interesanta, aceasta producand inclusiv centrifugi de imbogatire a uraniului, pe langa alte produse pentru automatizarea industriala. Conform cercetarilor Kaspersky Lab, acest tip de echipament era tinta principala a atacurilor Stuxnet.

Astfel, atacatorii se asteptau ca organizatiile sa faca schimb de mesaje si date cu clientii lor – respectiv cu fabricile de imbogatire a uraniului – fapt ce ar fi usurat accesul malware-ului in aceste fabrici. Rezultatele atacului arata ca planul a avut succes.

„Analiza activitatilor profesionale ale primelor organizatii-victime Stuxnet ajuta la o mai buna intelegere a planificarii operatiunii,” afirma Alexander Gostev, Chief Security Expert la Kaspersky Lab. „In final, acesta este un exemplu de vector de atac asupra lantului de aprovizionare, prin care malware-ul patrunde in organizatia vizata indirect, prin retelele pertenerilor organizatiei,” incheie Alexander Gostev.

Expertii Kaspersky Lab au facut si alte descoperiri interesante: viermele Stuxnet nu a fost distribuit doar prin stick-uri USB infectate. Aceasta era teoria initiala si explica modul in care malware-ul putea accesa dispozitive fara conexiune la internet. Totusi, datele obtinute in urma analizei primului atac Stuxnet arata ca prima mostra a viermelui (Stuxnet.a) fusese compilata cu cateva ore inainte de a infecta un PC al primei organizatii atacate. Acest interval orar indica faptul ca atacatorul nu ar fi avut suficient timp sa compileze mostra, sa o salveze pe un stick USB pe care sa il livreze ulterior fizic organizatiei vizate. Cel mai probabil, in acest caz, echipa din spatele campaniei Stuxnet a utilizat alte tehnici.

Cele mai recente informatii tehnice despre unele aspecte necunoscute anterior ale atacului Stuxnet se gasesc pe Securelist si intr-o noua carte - Countdown to Zero Day, scrisa de jurnalistul Kim Zetter. Cartea include informatii noi despre Stuxnet; unele dintre acestea au fost obtinute in urma interviurilor cu membrii Global Research and Analysis Team din cadrul Kaspersky Lab.