De la bug la arma cibernetica. Poti primi pana la $500.000 daca descoperi o vulnerabilitate in iOS

Pe piata neagra, cei care gasesc buguri in sistemele de operare mobile si in softurile intens folosite isi pot adauga sume consistente in cont. Dar poti trai stiind ca poate ai fabricat o arma cibernetica?

Li se spune zero-days. Sunt acele probleme de securitate proaspat descoperite in softuri, pe care, insa, compania producatoare nu le cunoaste, si care pot fi folosite de persoane sau de organizatii rau intentionate pentru a produce daune.

De gasirea lor se ocupa pasionatii de securitate cibernetica. Odata ce le surprind, pot alege sa le raporteze reponsabil la producatorul softului si sa primeasca o suma modica, de obicei de ordinul sutelor sau miilor de dolari. O alta varianta ar fi sa le vanda pe piata neagra, unde o singura astfel de vulnerabilitate poate ajunge chiar si la jumatate de milion de dolari.

Cum se face o arma cibernetica

Razboaiele nu se mai poarta doar pe uscat, pe apa si prin aer, ci si in spatiul virtual. Operatiunile atent targetate de spionaj cibernetic pot saraci companii si distruge tari. Cei care se afla in spatele unor astfel de atacuri lucreaza cu virusi care stau ascunsi in sistem si sunt greu de detectat, dar care le livreaza periodic date sau dau peste cap echipamente precum cele ale centralelor electrice.

Prima arma cibernetica este considerata Stuxnet, un vierme creat de SUA impreuna cu Israel pentru a ataca programul nuclear al Iranului. El facea ca centrifugile care lucrau la imbogatirea uraniului sa se miste haotic si sa se defecteze, si totul sa para un accident. Senzorii care se ocupau de monitorizarea echipamentelor aratau ca centrifugile se rotesc normal, desi in realitate miscarea lor era cand foarte lenta, cand foarte rapida.

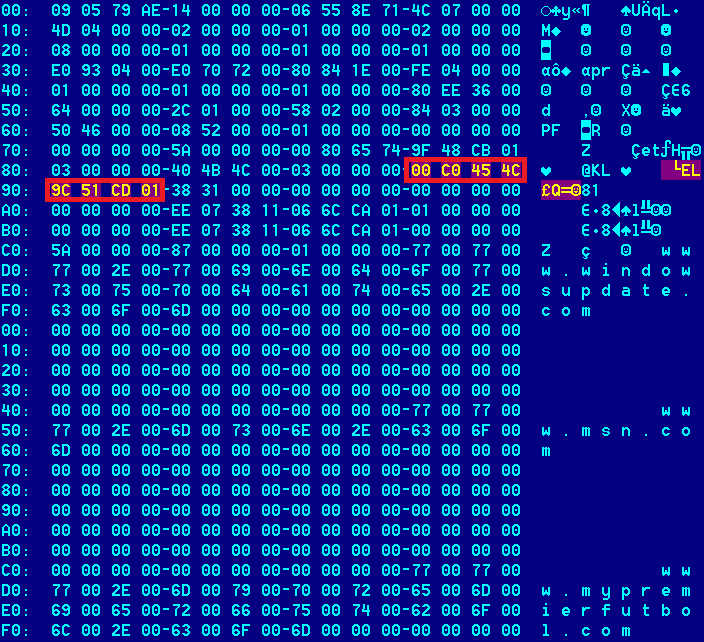

Stuxnet a fost construit pe baza a patru vulnerabilitati de tip zero-day, iar echipamentele au fost infectate prin intermediul unor stick-uri de memorie.

“Armele cibernetice nu sunt altceva decat programe periculoase, de tip malware, dezvoltate de entitati statale - structuri militare, agentii de informatii -, ce au ca scop spionajul sau sabotajul”, spune Stefan Tanase, Senior Security Researcher la Kaspersky Lab.

Cercetatorul sustine ca dezvoltarea unor astfel de arme cibernetice este un proces de durata, cu sustinere la nivel inalt si cu bugete pe masura. “Este estimat ca proiectul Stuxnet a costat zeci de milioane de dolari”, spune el. “Vulnerabilitatile de tip zero-days sunt vectori de infectie foarte precisi si eficienti”.

Cum vinzi o vulnerabilitate

“Zero-day-urile sunt descoperite de indivizi, de cercetatori talentati care sunt capabili sa identifice ce anume au omis sau unde exact au gresit programatorii care au lucrat la un produs software – fie el plug-in, un browser sau chiar un sistem de operare”, spune expertul Kaspersky Lab.

Se estimeaza ca programatorii fac, in medie, intre 15 si 50 de greseli la fiecare o mie de linii de cod, greseli care pot fi exploatate de vanatorii de vulnerabilitati.

bugcrowd si HackerOne sunt doua dintre companiile care ii ajuta pe hackerii buni sa faca bani raportand in mod responsabil problemele descoperite. “Odata ce vulnerabilitatea este reparata, iar update-ul trimis catre utilizatori, internetul va fi un pic mai sigur datorita tie”, spune Stefan Tanase.

Tesla ofera pana la 10.000 de dolari pentru o vulnerabilitate anuntata responsabil de un hacker bine intentionat. Western Union si DropBox dau pana 5.000, iar Pinterest cel mult 1.500. Alte companii ofera premii simbolice, ca de exemplu un tricou.

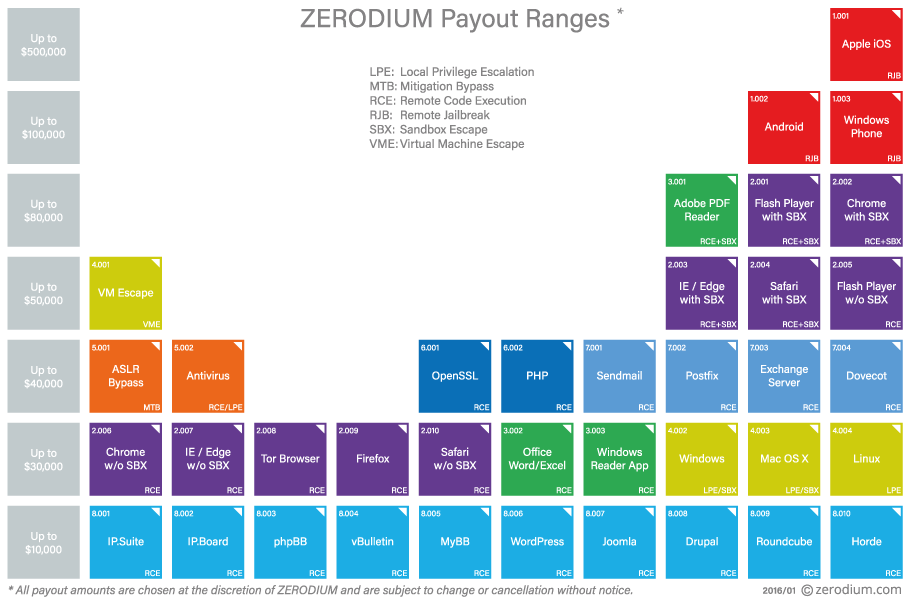

Pe piata neagra, lucrurile stau cu totul altfel, iar sumele si interesele sunt mult mai mari. Zerodium, un broker de vulnerabilitati zero-day care are printre clienti guverne si companii, ofera pana la 500.000 de dolari pentru o problema descoperita la iOS, si pana la 100.000 de dolari pentru una la Android sau Windows Phone. Urmeaza bugurile la Chrome, Adobe si Flash, pentru care se platesc cu pana la 80.000 de dolari, si cele la Internet Explorer, Edge si Safari, recompensate cu 50.000 de dolari.

“Vulnerabilitatile au fost intotdeauna tranzactionate in spatele usilor inchise, in cercuri formate din indivizi, companii private sau contractori militari”, spune Stefan Tanase, care remarca faptul ca in ultimii ani piata alba a vanatorilor de buguri se dezvolta tot mai bine, lucru care inseamna o sansa pentru cei care vor sa faca un ban cinstit depistand probleme de securitate.

Sa ataci, mai usor decat sa aperi

Lupta dusa in spatiul cibernetic dintre baietii rai si baietii buni este departe de a fi una egala. “Intotdeauna va fi mai usor sa ataci decat sa aperi. Cand ataci, sansele sunt de partea ta. Poti incerca sa ataci la nesfarsit, pana cand atacul are succes. Si, foarte important, fara sa suporti vreun fel de consecinte in cazul in care atacul este nereusit”, spune Stefan Tanase.

Cei care se ocupa de apararea impotriva amenintatilor informatice trebuie sa lucreze, insa, meticulos zi de zi. “Este suficient sa gresesti o singura data, moment in care totul este pierdut”, sustine cercetatorul.

“Intrebarea care trebuie pusa nu este daca va avea loc un incident, ci mai degraba cat de bine suntem pregatiti pentru momentul in care un incident va avea loc”, spune expertul de la Kaspersky Lab.

Compania sa de securitate lucreaza, de asemenea, in aceasta perioada la implementarea programului de bug bounty. “Kaspersky Lab a acordat intotdeauna maximul de atentie rapoartelor de vulnerabilitati primite pe adresa [email protected] si a lucrat direct cu cei implicati pentru remedierea acestora”, spune Stefan Tanase.

Foto: Kaspersky Lab, Stefan Tanase, Zerodium